La campagna di spionaggio via email sfrutta vulnerabilità XSS in webmail come Roundcube, Horde, MDaemon e Zimbra. Presi di mira obiettivi governativi e aziende della difesa, con furto di credenziali, contatti e messaggi, e possibilità di aggirare l’autenticazione a due fattori

I ricercatori di ESET, leader europeo globale nel mercato della cybersecurity, hanno scoperto un’operazione di spionaggio informatico attribuita con ragionevole certezza al gruppo Sednit, allineato alla Russia, denominata RoundPress. La campagna prende di mira server webmail sfruttando vulnerabilità XSS con l’obiettivo finale di sottrarre dati riservati da caselle email specifiche. La maggior parte dei bersagli è collegata al conflitto in corso in Ucraina: si tratta principalmente di amministrazioni ucraine o di aziende della difesa in Bulgaria e Romania. Alcune di queste aziende producono armamenti di epoca sovietica destinati all’Ucraina. Altri obiettivi includono governi africani, dell’UE e sudamericani.

“Lo scorso anno – spiega Matthieu Faou, ricercatore ESET che ha scoperto e analizzato l’Operazione RoundPress – abbiamo osservato l’uso di diverse vulnerabilità XSS per colpire altri software webmail: Horde, MDaemon e Zimbra. Sednit ha iniziato inoltre a sfruttare una vulnerabilità più recente in Roundcube, CVE-2023-43770. La vulnerabilità di MDaemon — CVE-2024-11182, ora corretta — era uno zero day, con ogni probabilità scoperto dal gruppo stesso, mentre quelle di Horde, Roundcube e Zimbra erano già note e patchate”.

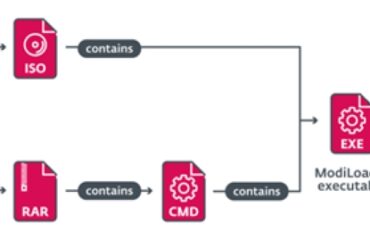

Sednit veicola questi exploit XSS via email; l’apertura del messaggio da parte della vittima in una webmail vulnerabile porta all’esecuzione di codice JavaScript dannoso all’interno della pagina. Di conseguenza, solo i dati accessibili dall’account della vittima possono essere letti ed esfiltrati.

Affinché l’exploit funzioni, la vittima deve aprire il messaggio nell’interfaccia web vulnerabile. Questo implica che l’email debba superare i filtri antispam e che l’oggetto del messaggio sia sufficientemente credibile da spingere l’utente a leggerlo. Per raggiungere questo obiettivo, gli attaccanti hanno sfruttato l’identità visiva di testate note come Kyiv Post o il portale bulgaro News.bg. Tra i titoli utilizzati per rendere credibili i messaggi di spearphishing vi sono, ad esempio: “L’SBU arresta banchiere che lavorava per l’intelligence militare nemica a Kharkiv” e “Putin cerca l’accettazione da parte di Trump delle condizioni russe nei rapporti bilaterali”.

I payload JavaScript utilizzati includono SpyPress.HORDE, SpyPress.MDAEMON, SpyPress.ROUNDCUBE e SpyPress.ZIMBRA. Questi sono in grado di sottrarre credenziali, rubare rubriche, contatti e cronologia delle attività, oltre a leggere i messaggi di posta. SpyPress.MDAEMON, in particolare, consente di aggirare la protezione a due fattori ottenendo la chiave per l’autenticazione e generando una credenziale di accesso, che permette agli attaccanti di consultare la casella tramite un client di posta.

“Negli ultimi due anni – aggiunge Faou – i server webmail come Roundcube e Zimbra sono stati obiettivi privilegiati per diversi gruppi di spionaggio, tra cui Sednit, GreenCube e Winter Vivern. Poiché molte organizzazioni non aggiornano le proprie webmail e le vulnerabilità possono essere attivate semplicemente inviando un’email, questi server rappresentano un bersaglio molto comodo per l’esfiltrazione delle comunicazioni via email”.

Il gruppo Sednit — noto anche come APT28, Fancy Bear, Forest Blizzard o Sofacy — è attivo almeno dal 2004. Il Dipartimento di Giustizia statunitense lo ha indicato tra i responsabili dell’attacco ai server del Democratic National Committee (DNC) prima delle elezioni presidenziali USA del 2016 e lo ha collegato all’agenzia di intelligence militare della Federazione Russa (GRU). Al gruppo vengono attribuiti anche altri attacchi, tra cui quello alla rete televisiva francese TV5Monde e la sottrazione di email dall’Agenzia mondiale antidoping (WADA).

Per un’analisi dettagliata e tecnica degli strumenti utilizzati da Sednit nell’Operazione RoundPress, è disponibile il post completo sul blog di ESET Research, “Operation RoundPress“, su WeLiveSecurity.com. Per rimanere aggiornati sulle ultime novità è possibile seguire ESET Research su X (precedentemente noto come Twitter), BlueSky e Mastodon.