Presentata a ESET World 2022 un’indagine sul gruppo APT Lazarus e sul suo attacco alle aziende del settore della difesa. La telemetria ESET rivela che gli obiettivi erano in Europa (Italia inclusa), Medio Oriente e America Latina. LinkedIn e WhatsApp utilizzati per le false campagne di recruiting. Secondo il governo statunitense, Lazarus è legato al regime nordcoreano

Nel corso della conferenza annuale ESET World, i ricercatori di ESET, leader europeo globale nel mercato della cybersecurity, hanno presentato una nuova indagine sul famigerato gruppo APT Lazarus. Jean-Ian Boutin, Director di ESET Threat Research ha analizzato diverse nuove campagne perpetrate dal gruppo Lazarus contro aziende del settore della difesa in tutto il mondo tra la fine del 2021 e il marzo 2022.

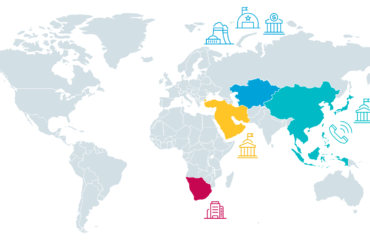

Negli attacchi del 2021-2022, secondo la telemetria di ESET, Lazarus ha preso di mira aziende in Europa (Francia, Italia, Germania, Paesi Bassi, Polonia e Ucraina) e in America Latina (Brasile).

Nonostante l’obiettivo principale di questa operazione fosse lo spionaggio informatico, il gruppo ha anche tentato senza successo di esfiltrare denaro. “Il gruppo Lazarus ha dato prova di ingegno distribuendo un interessante set di strumenti, tra cui ad esempio un componente in modalità utente in grado di sfruttare un driver Dell vulnerabile per scrivere nella memoria del kernel. Questo trucco è stato utilizzato nel tentativo di aggirare il monitoraggio delle soluzioni di sicurezza”, afferma Jean-Ian Boutin.

Già nel 2020, i ricercatori di ESET avevano documentato una campagna condotta da un sottogruppo di Lazarus contro aziende europee del settore aerospaziale e della difesa, denominando l’operazione In(ter)ception. Questa campagna era significativa perché utilizzava i social media, in particolare LinkedIn, per creare un rapporto di fiducia tra l’aggressore e un dipendente ignaro prima di inviargli componenti dannosi mascherati da documenti di lavoro o candidature. All’epoca erano già state colpite aziende in Brasile, Repubblica Ceca, Qatar, Turchia e Ucraina.

I ricercatori di ESET ritenevano che l’azione fosse principalmente orientata ad attaccare le aziende europee, ma seguendo una serie di sottogruppi di Lazarus che eseguivano campagne simili contro aziende operanti nel settore della difesa, si sono presto resi conto che la campagna era molto più estesa. Sebbene il malware utilizzato nelle varie campagne fosse diverso, il modus operandi iniziale rimaneva sempre lo stesso: un falso reclutatore contattava un dipendente attraverso LinkedIn e alla fine inviava componenti dannosi.

Pur rimanendo invariato il modo di operare, i ricercatori di ESET hanno anche documentato il riutilizzo di elementi di campagne di assunzione legittime per aggiungere credibilità a quelle condotte dai falsi recruiter. Per queste attività, gli aggressori hanno anche sfruttato servizi come WhatsApp o Slack.

Nel 2021, il Dipartimento di Giustizia degli Stati Uniti ha incriminato con l’accusa di cyberattacchi tre programmatori in forza all’esercito nordcoreano. Secondo il governo statunitense, appartenevano all’unità di hacker militari nordcoreani nota nella comunità infosec come Lazarus Group.

Oltre alla nuova ricerca su Lazarus, ESET, durante la conferenza annuale, ha presentato “Past and Present Cyberwar in Ukraine“. Robert Lipovský, ricercatore di ESET, ha analizzato in modo approfondito la cyber war collegata al conflitto tra Russia e Ucraina, incluso l’ultimo tentativo di compromettere la rete elettrica del Paese utilizzando Industroyer2 e vari attacchi wiper.

In occasione di ESET World, l’ex comandante della Stazione Spaziale Internazionale, l’astronauta canadese Chris Hadfield, figura chiave della campagna Progress.Protected di ESET, si è unito al CEO di ESET Richard Marko per discutere le complessità della tecnologia, della scienza e della vita.