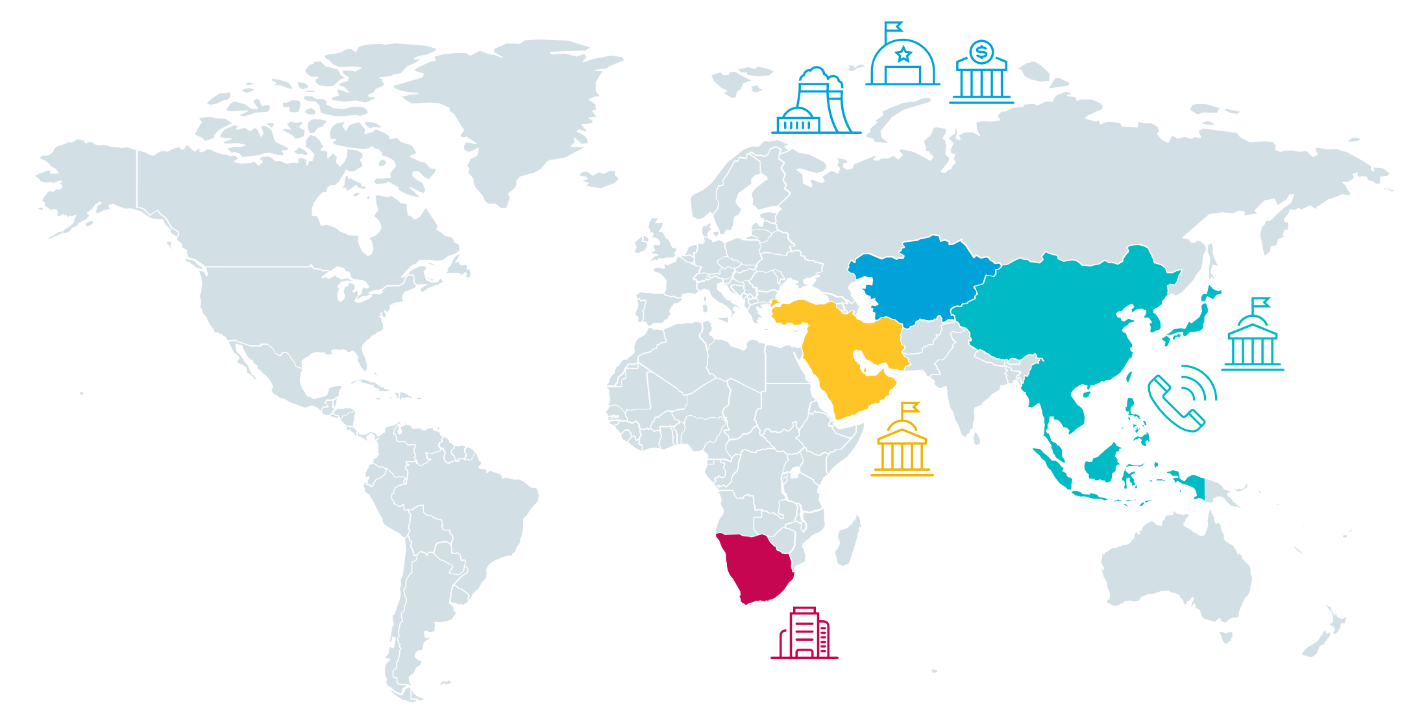

Sotto attacco diverse organizzazioni di alto profilo nei settori delle telecomunicazioni, bancario, marittimo, energetico, militare, governativo e pubblico. Gli obiettivi sono situati soprattutto in Asia, ma anche in Medio Oriente e in Africa

I ricercatori di ESET hanno recentemente scoperto attacchi mirati che hanno utilizzato strumenti non documentati contro varie aziende di alto profilo e governi locali soprattutto in Asia, ma anche in Medio Oriente e Africa.

Questi attacchi sono stati condotti da un gruppo di cyberspionaggio precedentemente sconosciuto che ESET ha denominato Worok. Secondo la telemetria di ESET, Worok è attivo almeno dal 2020 e continua a esserlo anche oggi. Tra gli obiettivi risultano aziende dei settori delle telecomunicazioni, bancario, marittimo, energetico, militare, governativo e pubblico. In alcuni casi Worok ha utilizzato le famigerate vulnerabilità ProxyShell per ottenere l’accesso iniziale.

“Riteniamo che gli operatori del malware siano a caccia di informazioni perché si concentrano su entità di alto profilo in Asia e Africa, prendendo di mira vari settori, sia privati che pubblici, ma con un’enfasi specifica sulle organizzazioni governative”, afferma Thibaut Passilly, ricercatore ESET che ha scoperto Worok.

Alla fine del 2020, Worok ha preso di mira enti e aziende in diversi Paesi, in particolare: una società di telecomunicazioni in Asia orientale; un istituto bancario in Asia centrale; un’azienda del settore marittimo nel sud-est asiatico; un ente governativo in Medio Oriente; un’azienda privata in Sud Africa.

C’è stata un’interruzione significativa delle operazioni osservate da maggio 2021 a gennaio 2022, ma l’attività di Worok è ripartita nel febbraio 2022, contro una società del settore energetico in Asia centrale e un ente del settore pubblico nel sud-est asiatico.

Worok è un gruppo di cyberspionaggio che sviluppa strumenti propri e sfrutta quelli esistenti per compromettere i propri obiettivi. Il set di strumenti personalizzati del gruppo comprende due loader, CLRLoad e PNGLoad, e una backdoor, PowHeartBeat.

CLRLoad è un loader di primo livello utilizzato nel 2021, ma sostituito nel 2022, nella maggior parte dei casi, da PowHeartBeat. PNGLoad è un programma di caricamento di secondo livello che utilizza la steganografia per ricostruire i payload dannosi nascosti nelle immagini PNG.

PowHeartBeat è una backdoor completa scritta in PowerShell, offuscata utilizzando varie tecniche quali compressione, codifica e crittografia. Questa backdoor ha varie capacità, tra cui l’esecuzione di comandi/processi e la manipolazione di file. Ad esempio, è in grado di caricare e scaricare file da macchine compromesse; di restituire al server di command and control informazioni sui file come il percorso, la lunghezza, l’ora di creazione, gli orari di accesso e il contenuto; di cancellare, rinominare e spostare file.

“Anche se la nostra conoscenza in questa fase è limitata, speriamo che puntare i riflettori su questo gruppo incoraggi altri ricercatori a condividere informazioni in merito”, aggiunge Passilly.

Per ulteriori informazioni tecniche su Worok, consultate il blogpost Worok: the big picture su WeLiveSecurity.