L’operazione che risale almeno ad aprile del 2023 è tuttora in corso. Gli obiettivi includono PMI ed enti governativi di cui la maggior parte situata in Polonia; colpiti anche altri Paesi europei e dell’America Latina

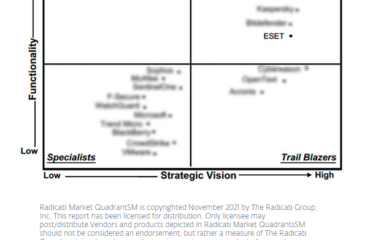

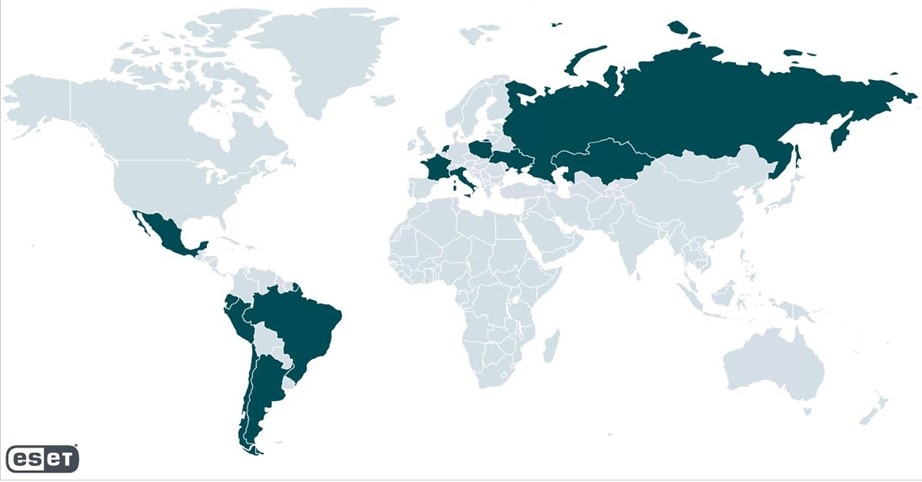

I ricercatori di ESET, leader europeo globale nel mercato della cybersecurity, hanno scoperto una campagna di phishing su larga scala volta a raccogliere le credenziali degli utenti di account di posta elettronica Zimbra. L’operazione è attiva almeno da aprile 2023 ed è ancora in corso. Zimbra Collaboration è una piattaforma software collaborativa open-core, una popolare alternativa alle soluzioni di posta elettronica aziendali. Gli obiettivi della campagna sono le piccole e medie imprese ed enti governativi. Secondo la telemetria di ESET, il maggior numero di obiettivi si trova in Polonia; tuttavia, sono state prese di mira anche aziende in altri Paesi europei tra cui Ucraina, Italia, Francia e Paesi Bassi. Sono stati colpiti anche i Paesi dell’America Latina, con l’Ecuador in prima fila.

Nonostante l’operazione non sia particolarmente sofisticata dal punto di vista tecnico, è comunque in grado di diffondersi e compromettere con successo le organizzazioni che utilizzano Zimbra Collaboration. “Gli hacker sfruttano il fatto che gli allegati HTML contengano codice legittimo, con l’unico elemento rivelatore costituito da un link che punta all’host dannoso. In questo modo, è molto più facile aggirare le policy antispam relative alla reputazione, soprattutto rispetto alle tecniche di phishing più diffuse, in cui un link corrotto viene inserito direttamente nel corpo dell’e-mail”, spiega Viktor Šperka, ricercatore ESET che ha scoperto la campagna.

“Le organizzazioni target sono di vario tipo; gli attaccanti non si concentrano su nessuna verticale specifica: l’unico aspetto che collega le vittime è l’utilizzo di Zimbra”, aggiunge Šperka. La popolarità di Zimbra Collaboration tra le organizzazioni con budget IT più limitati fa sì che rappresenti un obiettivo interessante per gli avversari.

Inizialmente, la vittima riceve un’e-mail con una pagina di phishing nel file HTML allegato. Il messaggio avvisa l’utente di un aggiornamento del server di posta elettronica, della disattivazione dell’account o di un problema simile e invita a fare clic sul file allegato. Dopo aver aperto l’allegato, all’utente viene presentata una falsa pagina di login Zimbra personalizzata in base all’organizzazione bersaglio. In background, le credenziali inviate vengono raccolte dal modulo HTML e inviate a un server controllato dall’attaccante. Quindi, l’aggressore è potenzialmente in grado di infiltrarsi nell’account di posta elettronica violato. È probabile che gli operatori malevoli siano riusciti a compromettere gli account amministratore delle vittime e abbiano creato nuove caselle di posta elettronica che sono state poi utilizzate per inviare e-mail di phishing ad altri obiettivi. La campagna osservata da ESET si basa solo sul social engineering e sull’interazione con l’utente; tuttavia, questo potrebbe non essere l’unico caso.