Spacecolon distribuisce varianti del ransomware Scarab, che ESET ritiene di origine turca. I maggiori rilevamenti nei Paesi europei, Italia inclusa, in Turchia e Messico. Spacecolon funge da trojan di accesso remoto con capacità di estrarre dati sensibili e/o distribuire il ransomware Scarab

ESET, leader europeo globale nel mercato della cybersecurity, ha pubblicato l’analisi di Spacecolon, un piccolo set di strumenti utilizzato per distribuire varianti del ransomware Scarab in tutto il mondo. Probabilmente il tool penetra nelle organizzazioni attraverso operatori che compromettono server web vulnerabili o le credenziali RDP con azioni di brute forcing. Diverse versioni di Spacecolon contengono sequenze di codice compilate in turco per cui ESET ritiene che sia opera di uno sviluppatore di lingua turca. ESET è riuscita a risalire alle origini di Spacecolon dal maggio 2020 a oggi. Per rappresentare il legame con lo “spazio” e lo “scarabeo”, ESET ha dato agli operatori di Spacecolon il nome di CosmicBeetle.

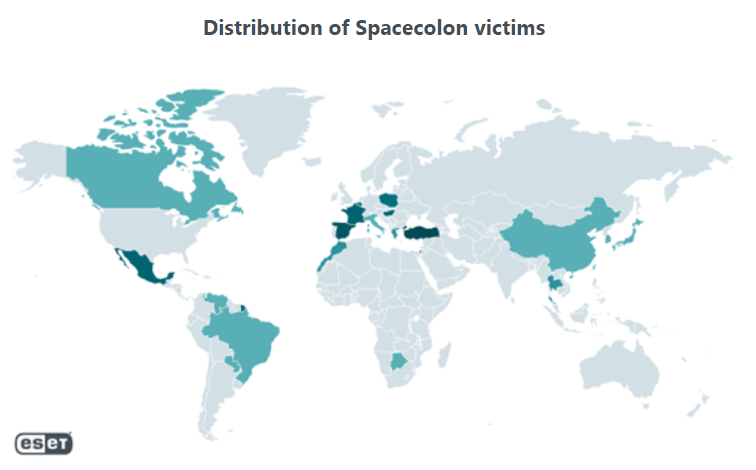

Gli incidenti Spacecolon identificati dalla telemetria di ESET sono diffusi in tutto il mondo, con un’alta prevalenza nei Paesi dell’Unione Europea, come Italia, Spagna, Francia, Belgio, Polonia e Ungheria; inoltre, ESET ha rilevato un’alta prevalenza in Turchia e Messico. CosmicBeetle sembra preparare la distribuzione di un nuovo ransomware, ScRansom. Dopo la compromissione, oltre all’installazione del ransomware, Spacecolon offre una grande varietà di strumenti di terze parti che consentono agli aggressori di disabilitare i prodotti di sicurezza, estrarre informazioni sensibili e ottenere ulteriore accesso.

“Non abbiamo osservato alcuno schema predefinito per il quale Spacecolon ha scelto le proprie vittime, oltre alla loro vulnerabilità ai metodi di accesso iniziali utilizzati da CosmicBeetle. Né abbiamo trovato alcuna correlazione con le aree di interesse o le dimensioni degli obiettivi. Tuttavia, per citare alcuni esempi (per tipologia e geografia), abbiamo osservato Spacecolon in un ospedale e in un resort turistico in Tailandia, in una compagnia assicurativa in Israele, in un’istituzione governativa locale in Polonia, in un operatore dell’area entertainment in Brasile, in un’azienda di servizi per l’ambiente in Turchia e in una scuola in Messico”, spiega Jakub Souček, ricercatore ESET e autore dell’analisi.

CosmicBeetle probabilmente compromette i web server esposti alla vulnerabilità ZeroLogon o quelli con credenziali RDP che è in grado di forzare. Inoltre, Spacecolon può fornire un accesso backdoor ai suoi operatori. CosmicBeetle non fa alcuno sforzo per nascondere il malware e lascia numerosi artefatti sui sistemi compromessi.

Dopo aver compromesso un web server, CosmicBeetle distribuisce ScHackTool, componente principale di Spacecolon utilizzata da CosmicBeetle. Si basa molto sull’interfaccia grafica e sulla partecipazione attiva dei suoi operatori; permette loro di orchestrare l’attacco, scaricando ed eseguendo strumenti aggiuntivi sulla macchina compromessa su richiesta, come ritengono opportuno. Se l’obiettivo è ritenuto prezioso, CosmicBeetle può distribuire ScInstaller e utilizzarlo, ad esempio, per installare ScService, che fornisce ulteriore accesso remoto.

L’ultimo payload distribuito da CosmicBeetle è una variante del ransomware Scarab che implementa internamente un ClipBanker, un tipo di malware che monitora il contenuto degli appunti e modifica quello che ritiene possa essere un indirizzo di portafoglio di criptovaluta in un indirizzo controllato dall’aggressore.

Inoltre, è in fase di sviluppo una nuova famiglia di ransomware, i cui campioni sono stati caricati su VirusTotal dalla Turchia. ESET Research l’ha denominata ScRansom e ritiene, con estrema certezza, che sia stata scritta dagli stessi sviluppatori di Spacecolon. ScRansom tenta di criptare tutti i dischi rigidi, rimovibili e remoti. ESET non ha ancora osservato questo ransomware in azione poiché sembra che sia ancora in fase di sviluppo.

Per ulteriori informazioni tecniche su Spacecolon e CosmicBeetle, consultate il blogpost “Scarabs colon-izing vulnerable servers” su WeLiveSecurity.