18 Maggio 2020

Se a causa delle limitazioni imposte dal rischio contagio coronavirus siete costretti a lavorare da casa, non dimenticate di attuare le migliori procedure di sicurezza informatica per la protezione da cyberattacchi

L'impennata del coronavirus di questo periodo ha creato nuove opportunità per i criminali informatici che si articolano in due differenti modalità. In primo luogo, tramite l’argomento “coronavirus” che ha raggiunto livelli di ricerca senza precedenti, dando modo a sviluppatori malevoli di aggiornare i propri toolkit per la creazione di truffe online tramite link e siti dannosi basati sulla chiave di ricerca “coronavirus”. Molti dei pericoli a cui gli utenti aziendali devono prestare attenzione sono descritti in dettaglio nel nostro articolo scritto da Tony Anscombe di ESET Security, “Attenti alle truffe che sfruttano la paura del coronavirus”.

Pertanto, mi concentrerò qui sulla seconda modalità sfruttata dai criminali informatici - l'aumento del numero di dipendenti che lavorano da casa e al di fuori delle consuete e protette reti aziendali. In questa situazione viene ampliata notevolmente la superficie di attacco alle risorse digitali di un'azienda ed è richiesta una maggiore responsabilità sia da parte dei collaboratori sia del management.

Ovviamente, per alcune aziende le infrastrutture e le misure di sicurezza a sostegno dei dipendenti che lavorano da casa sono già in funzione, ma per altre, soprattutto per le piccole imprese, questo potrebbe non essere scontato. Con poche accortezze in più, i dipendenti di qualsiasi azienda possono rafforzare notevolmente la loro posizione di sicurezza digitale contro un possibile attacco mentre lavorano da casa.

Ecco 5 consigli sulle migliori procedure da adottare:

Lavorare da casa significa che tutto il traffico Internet passa attraverso il router domestico. I criminali informatici possono tentare di hackerare il nostro router, intercettando il traffico Wi-Fi e infine accedere alla nostra rete. Quindi, se non avete abbiamo esaminato le opzioni di configurazione del router di casa, è giunto il momento di farlo, prima che la rete domestica e i dispositivi collegati vengano compromessi.

In genere, è possibile accedere al pannello di controllo del router digitando ad esempio http://192.168.1.1 nel browser mentre si è connessi alla rete domestica. Da lì è possibile modificare molte impostazioni che hanno un impatto diretto sulla sicurezza. Assicurarsi di cambiare i nomi utente e le password di default che vengono forniti con il router - questi possono essere facilmente rintracciati online da un hacker.

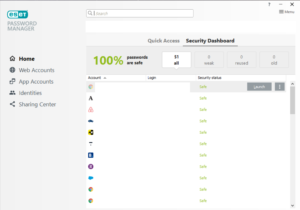

Per creare password efficaci e univoche, suggeriamo l’utilizzo della funzionalità ESET Password Manager (prevista da ESET Smart Security Premium). L'utilizzo della funzione Password Manager è l’ideale perché ci porta a ricordare solo una lunga sequenza segreta - mentre tutte le altre password del nostro account vengono facilmente con pochi click tramite Manager.

E’ utile cambiare anche il Service Set Identifier o SSID - che è il nome della nostra rete di casa. Analizzando gli SSID delle reti Wi-Fi rilevate dal nostro appartamento, scopriamo che molti dei nostri vicini usano i router Huawei - questa è un'informazione gratuita per un malintenzionato:

Potremmo anche utilizzare gli strumenti di scansione per trovare i dispositivi indesiderati sulla nostra rete domestica. ESET Smart Security Premium, ad esempio, viene fornito con lo strumento di scansione Connected Home Monitor che può trovare i vicini scorretti che forse utilizzano abusivamente la nostra connessione Wi-Fi senza che noi ne siamo informati. E’ utile cambiare immediatamente la nostra password ed eliminare i dispositivi non riconosciuti dalla rete:

I ricercatori ESET che hanno recentemente scoperto la vulnerabilità KrØØk in miliardi di chip Wi-Fi utilizzati, hanno verificato che per i vari dispositivi, anche nei router, è fondamentale garantire che il firmware del router di casa sia aggiornato all'ultima versione fornita dal produttore. Scoprire che si sta utilizzando un router datato significa che è arrivato il momento di cambiare il proprio router domestico.

Se abbiamo l’esigenza di acquistare un nuovo router, serve valutare modelli che possano fornire una maggiore sicurezza per la rete domestica. Alcuni router, come ad esempio quelli prodotti da Gryphon, incorporano le funzionalità di intelligence sulle minacce fornite da ESET, che permettono di rilevare e bloccare malware, siti di phishing e altri pericoli sulla rete per ogni dispositivo collegato al router di casa.

Per ulteriori informazioni sulle opzioni di configurazione del router di casa, consultare il blog “Come proteggere il router per prevenire le minacce IoT”.

I dipendenti che hanno bisogno di accedere alla rete intranet dell’azienda mentre lavorano in remoto comunicheranno su reti pubbliche non sicure. È possibile proteggere meglio tali comunicazioni utilizzando una VPN che stabilisce un canale protetto per la comunicazione.

Con una VPN, i pacchetti ridotti di dati che vengono trasmessi possono essere protetti da occhi indiscreti, anche mentre si naviga su Internet, permettendone la decodifica solo al momento della ricezione dei dati, cioè ai dispositivi dei dipendenti e alla rete aziendale.

I dipendenti che utilizzano tecnologie di accesso remoto, come il Remote Desktop Protocol (RDP), sono a rischio di attacchi senza le adeguate opzioni di sicurezza e mitigation. Gli autori delle minacce attaccano l'RDP sia con le password di social engineering dei dipendenti sia forzando l’accesso con attacchi di tipo brute-force. In altre parole, il successo degli attacchi contro l'RDP può derivare, tra l'altro, da una cattiva gestione del processo di autenticazione o da trucchi di ingegneria sociale.

Pertanto, per rispondere meglio alle esigenze di autenticazione, le aziende hanno la possibilità di utilizzare ESET Secure Authentication, la soluzione di autenticazione a due fattori (2FA) di ESET, progettata per rendere doppiamente sicure le tecnologie di accesso remoto come VPN e RDP, così come le credenziali dei dipendenti.

Il doppio livello di protezione deriva dal fatto che 2FA richiede che un dipendente inserisca un codice una tantum, solitamente fornito tramite un'applicazione di autenticazione (l'opzione più sicura), o un SMS, oltre al consueto nome utente e alla password aziendale. Anche se un hacker compromette una password, la presenza di 2FA impedisce l'accesso non autorizzato.