ESET, leader globale nel mercato della cybersecurity, ha scoperto BackdoorDiplomacy, un nuovo gruppo APT che prende di mira principalmente i ministeri degli Affari Esteri in Medio Oriente e in Africa e, meno frequentemente, le aziende di telecomunicazioni.

Gli attacchi di norma iniziano sfruttando le applicazioni vulnerabili esposte a internet sui server web al fine di installare una backdoor personalizzata che ESET ha denominato Turian. BackdoorDiplomacy può rilevare i supporti rimovibili, presumibilmente unità flash USB, e copiare il loro contenuto nel cestino dell’unità principale. La ricerca è stata presentata in anteprima esclusiva alla conferenza annuale ESET World di questa settimana.

“BackdoorDiplomacy condivide tattiche, tecniche e procedure con altri gruppi basati in Asia. Turian rappresenta probabilmente un’evoluzione di Quarian, la backdoor osservata per l’ultima volta in uso nel 2013 contro obiettivi diplomatici in Siria e negli Stati Uniti”, ha spiegato Jean-Ian Boutin, Head of Threat Research di ESET, che ha lavorato a questa indagine con Adam Burgher, Senior Threat Intelligence Analyst di ESET. Il protocollo di crittografia di rete di Turian è quasi identico a quello utilizzato da Whitebird, una backdoor gestita da Calypso, un altro gruppo con sede in Asia. Whitebird è stato distribuito all’interno di organizzazioni diplomatiche in Kazakistan e Kirghizistan nello stesso periodo di BackdoorDiplomacy (2017-2020).

“BackdoorDiplomacy condivide tattiche, tecniche e procedure con altri gruppi basati in Asia. Turian rappresenta probabilmente un’evoluzione di Quarian, la backdoor osservata per l’ultima volta in uso nel 2013 contro obiettivi diplomatici in Siria e negli Stati Uniti”, ha spiegato Jean-Ian Boutin, Head of Threat Research di ESET, che ha lavorato a questa indagine con Adam Burgher, Senior Threat Intelligence Analyst di ESET. Il protocollo di crittografia di rete di Turian è quasi identico a quello utilizzato da Whitebird, una backdoor gestita da Calypso, un altro gruppo con sede in Asia. Whitebird è stato distribuito all’interno di organizzazioni diplomatiche in Kazakistan e Kirghizistan nello stesso periodo di BackdoorDiplomacy (2017-2020).

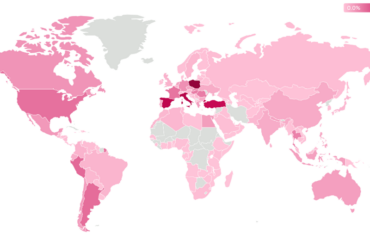

Le vittime di BackdoorDiplomacy sono state identificate nei Ministeri degli Affari Esteri di diversi Paesi africani, così come in Europa, Medio Oriente e Asia. Altri obiettivi includono società di telecomunicazioni in Africa, e almeno un ente di beneficenza in Medio Oriente. In ogni caso, gli operatori hanno impiegato tattiche, tecniche e procedure (TTP) simili, modificando però gli strumenti utilizzati, anche all’interno di aree geografiche vicine, probabilmente per rendere più difficile il monitoraggio del gruppo.

BackdoorDiplomacy è anche un gruppo multipiattaforma che colpisce sia i sistemi Windows che Linux. Ha come obiettivo i server con porte esposte a internet, che attacca, con molta probabilità, sfruttando falle di sicurezza del file-upload o vulnerabilità non patchate – in un caso portando a una webshell, chiamata China Chopper, utilizzata da vari gruppi. Gli hacker hanno tentato di mascherare i loro backdoor dropper ed eludere il rilevamento.

Un sottogruppo di vittime è stato colpito con eseguibili di raccolta dati progettati per cercare supporti rimovibili (molto probabilmente unità flash USB). L’innesto esegue la scansione di routine per queste unità e, dopo aver rilevato l’inserimento di supporti rimovibili, tenta di copiare tutti i file in un archivio protetto da password. BackdoorDiplomacy è in grado di rubare le informazioni di sistema della vittima, fare screenshot e scrivere, spostare o cancellare file.

Per maggiori dettagli tecnici su BackdoorDiplomacy, consultare il blogpost “BackdoorDiplomacy: Aggiornamento da Quarian a Turian" his WeLiveSecurity. Tutte le ultime notizie sono reperibili seguendo ESET Research su Twitter.