L’obiettivo è sottrarre dati sensibili e spiare le app di messaggistica delle vittime

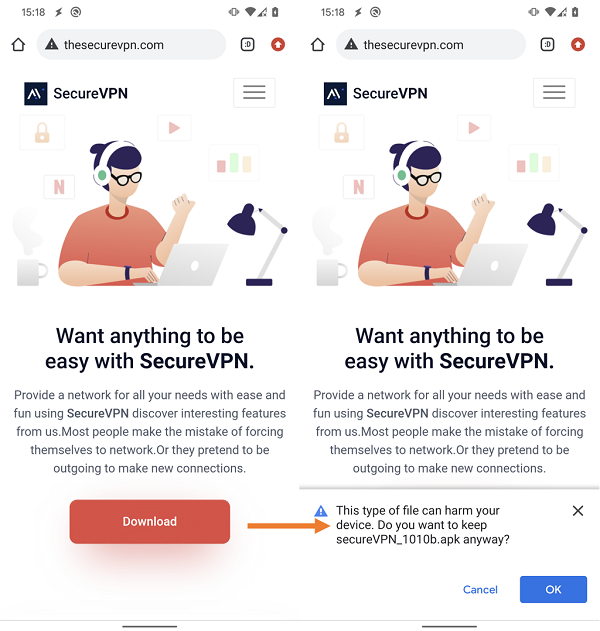

Researchers of ESET, leader globale nel mercato della cybersecurity, hanno identificato una campagna in corso da inizio 2022, rivolta agli utenti Android, guidata dal gruppo APT Bahamut. Le applicazioni spyware vengono distribuite attraverso un falso sito web SecureVPN che mette a disposizione solo app Android contenenti trojan da scaricare. Questo sito web non ha alcuna relazione con il software e il servizio multipiattaforma SecureVPN legittimo. Le app utilizzate sono in grado di esfiltrare contatti, messaggi SMS, telefonate registrate e persino messaggi di chat da app come WhatsApp, Facebook Messenger, Signal, Viber e Telegram. ESET ha scoperto almeno otto versioni dello spyware Bahamut, a conferma che la campagna è ben alimentata. Le app dannose non sono mai state disponibili per il download da Google Play.

“L’esfiltrazione dei dati avviene tramite la funzionalità di keylogging del malware, che utilizza illecitamente i servizi di accessibilità. La campagna è specificatamente mirata, poiché non si rilevano casi nei dati di telemetria -, spiega Lukáš Štefanko, ricercatore di ESET che ha scoperto e analizzato il malware Android. – Inoltre, l’applicazione richiede una chiave di attivazione per abilitare le funzionalità VPN e spyware. Sia la chiave di attivazione che il link al sito web vengono probabilmente inviati a utenti mirati”. Il layer intende proteggere il payload dannoso dall’essere attivato subito dopo il lancio su un dispositivo di un utente non in target o in fase di analisi. ESET Research ha già osservato l’utilizzo di questo tipo di protezione in un’altra campagna del gruppo Bahamut.

Tutti i dati esfiltrati vengono memorizzati in un database locale e poi inviati al server Command and Control (C&C). La funzionalità dello spyware Bahamut comprende la possibilità di aggiornare l’app attraverso un link a una nuova versione dal server C&C.

Se lo spyware è abilitato, può essere controllato in remoto dagli operatori di Bahamut e può esfiltrare vari dati sensibili del dispositivo, come contatti, SMS, registri delle chiamate, elenco delle app installate, posizione del dispositivo, account e informazioni sul dispositivo (tipo di connessione a Internet, IMEI, IP, numero di serie della SIM), telefonate registrate e lista di file presenti nella memoria esterna. Abusando dei servizi di accessibilità, il malware può rubare le note dall’app SafeNotes e spiare le chat e le informazioni sulle chiamate dalle app di messaggistica più diffuse.

Il gruppo APT Bahamut utilizza messaggi di spearphishing e applicazioni fasulle come vettore di attacco iniziale, contro organizzazioni e individui in Medio Oriente e Asia meridionale. Bahamut è specializzato in cyberspionaggio e ESET Research ritiene che il suo obiettivo sia quello di sottrarre informazioni sensibili alle vittime. Bahamut viene anche ritenuto un gruppo mercenario che offre servizi di hacking a pagamento a un elevato numero di clienti. Il nome a questo gruppo, è stato scelto dal team di giornalismo investigativo Bellingcat che si è ispirato all’enorme pesce che si aggira nel Mar Arabico citato nel Libro degli esseri immaginari di Jorge Luis Borges.

Ulteriori informazioni tecniche sull’ultima campagna del gruppo APT Bahamut, in questo approfondimento “Bahamut cybermercenary group targets Android users with fake VPN apps” su WeLiveSecurity.