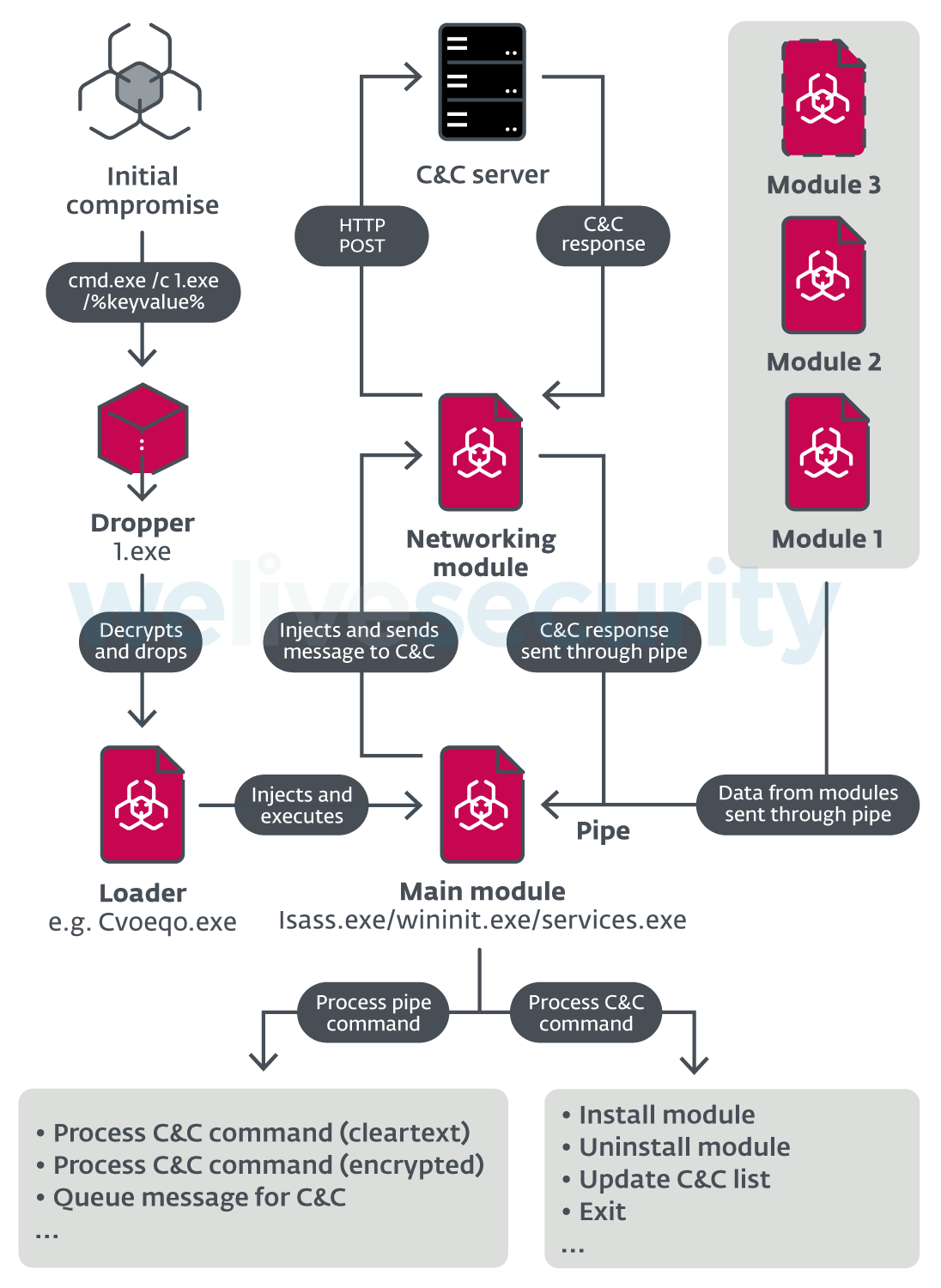

I ricercatori di Eset, leader globale nel mercato della cybersecurity, hanno individuato ModPipe, un malware a struttura modulare che dà agli hacker che lo utilizzano l’accesso a informazioni sensibili archiviate in dispositivi supportati da ORACLE MICROS Restaurant Enterprise Series (RES) 3700 POS (point-of-sale) – una suite di software gestionale usata da centinaia di migliaia di bar, ristoranti, alberghi e altre strutture ricettive in tutto il mondo. La maggior parte degli obiettivi identificati è situata dagli Stati Uniti.

A rendere particolare questo malware sono i moduli scaricabili e le caratteristiche, in quanto contiene un algoritmo personalizzato per sottrarre le password del database RES 3700 POS, decriptandole dai valori del registro di Windows. Questo dimostra l’approfondita conoscenza che gli autori del malware hanno del software attaccato, che gli consente di scegliere questo metodo sofisticato invece di raccogliere i dati attraverso un approccio più semplice ma “più forte”, come il keylogging. Le credenziali così estratte consentono ai criminali informatici di ModPipe di accedere ai contenuti del database, incluse varie definizioni e configurazioni, tabelle di stato e informazioni sulle transazioni POS.

“Tuttavia, sulla base della documentazione di RES 3700 POS, gli hacker non dovrebbero essere in grado di accedere alla maggior parte delle informazioni sensibili, come il numero della carta di credito e la data di scadenza, che sono protette dalla crittografia. L’unico dato del cliente memorizzato in chiaro e dunque a loro disposizione dovrebbe essere il nome del proprietario della carta” avverte Martin Smolár, il ricercatore di ESET che ha scoperto ModPipe.

“Probabilmente le parti più interessanti di ModPipe sono i suoi moduli scaricabili. Siamo a conoscenza della loro esistenza dalla fine del 2019, quando abbiamo scoperto il malware e abbiamo analizzato i suoi componenti base” spiega Smolár.

I moduli scaricabili sono:

- GetMicInfo prende di mira i dati relativi a MICROS POS, incluse le password legate ai due database di nomi utente predefiniti dal produttore. Questo modulo può intercettare e decriptare queste password usando un algoritmo specificatamente predisposto.

- ModScan 2.20 raccoglie ulteriori informazioni sull’ambiente MICROS POS installato sui dispositivi, attraverso l’analisi degli indirizzi IP selezionati.

- ProcList ha lo scopo di raccogliere informazioni sui processi attualmente in esecuzione sui dispositivi.

“L’architettura di ModPipe, i suoi moduli e le sue caratteristiche indicano anche che i suoi autori hanno una conoscenza molto estesa del software RES 3700 POS. Questa competenza potrebbe derivare da molti scenari, tra cui il furto e il reverse engineering del software proprietario, l’uso improprio di parti divulgate o l’acquisto di codice al mercato sommerso” aggiunge Smolár.

Per tenere a bada gli hacker di ModPipe, alle vittime potenziali del settore dell’ospitalità, così come qualsiasi altro business che si serve di RES 3700 POS, viene consigliato di:

- Use the latest version of the software

- Use the software on devices running updated operating systems and software

- Usare software di sicurezza multilayer affidabili in grado di rilevare ModPipe e minacce simili.

Maggiori dettagli tecnici su ModPipe, nell’articolo “Affamati di dati, la backdoor ModPipe prende di mira il popolare software POS usato nel settore dell’ospitalità”, sul blog di ESET WeLiveSecurity.