Rilevate nove campagne di phishing ModiLoader a maggio 2024 con obiettivo le PMI. Distribuite tre serie di infostealer: Rescoms, Agent Tesla e Formbook, non solo per diffondere e-mail dannose, ma anche per ospitare malware e sottrarre dati

Researchers of ESET, leader europeo globale nel mercato della cybersecurity, hanno indagato su nove campagne di phishing ampiamente diffuse, mirate a piccole e medie imprese (PMI) in Polonia, Romania e Italia nel maggio 2024, attraverso cui sono state distribuite diverse famiglie di malware. Rispetto all’anno precedente, gli attaccanti hanno abbandonato AceCryptor in favore di ModiLoader come strumento principale per la distribuzione del malware, e hanno anche ampliato i malware utilizzati. Gli aggressori hanno utilizzato account email e server aziendali precedentemente compromessi, non solo per diffondere email malevole, ma anche per ospitare malware e raccogliere dati rubati. Solo nel maggio 2024, le soluzioni ESET hanno protetto oltre 26.000 utenti – di cui oltre 21.000 (80%) in Polonia – contro queste minacce.

“In totale, abbiamo registrato nove campagne di phishing, sette delle quali hanno preso di mira la Polonia per tutto il mese di maggio,” spiega Jakub Kaloč, che ha analizzato le campagne. “Il payload finale che veniva distribuito e lanciato sui computer compromessi variava; abbiamo rilevato campagne che distribuivano l’infostealer Formbook; il trojan di accesso remoto e infostealer Agent Tesla; e Rescoms RAT, un software di controllo remoto e sorveglianza capace di sottrarre informazioni sensibili,” aggiunge.

In generale, tutte le campagne hanno ricalcato lo stesso schema. Le aziende bersaglio ricevevano un’email con un’offerta commerciale. Come nelle campagne di phishing della seconda metà del 2023, gli attaccanti si spacciavano per aziende esistenti e per i loro dipendenti, una tecnica che consente di aumentare il tasso di successo delle campagne. In questo modo, anche se la potenziale vittima cercava segnali d’allarme tipici (oltre a possibili errori di traduzione), questi erano assenti e l’email appariva del tutto legittima.

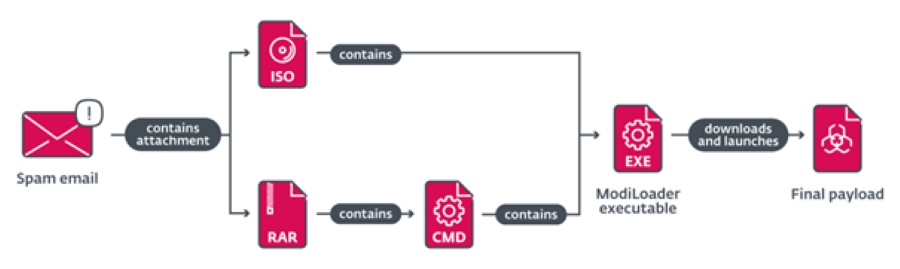

Le email di tutte le campagne contenevano un allegato malevolo che la potenziale vittima era incentivata ad aprire. Il file stesso era un file ISO o un archivio contenente l’eseguibile ModiLoader, un downloader Delphi con un compito semplice: scaricare e lanciare il malware. In due delle campagne, i campioni di ModiLoader erano configurati per scaricare in un secondo momento il malware da un server compromesso appartenente a un’azienda ungherese. Nelle altre campagne, ModiLoader scaricava il malware successivo dal servizio di cloud storage OneDrive di Microsoft.

Maggiori informazioni sulle campagne di ModiLoader, sul blog “Phishing targeting Polish SMBs continues via ModiLoader” su WeLiveSecurity-com. Segui ESET Research on Twitter (now known as X) For the latest news from ESET Research.