Il gruppo affiliato all’Iran e dedicato esclusivamente a operazioni distruttive ha come obiettivo primario la supply-chain dell’industria dei diamanti

ESET, leader globale nel mercato della cybersecurity, ha scoperto un nuovo wiper con il relativo tool di esecuzione, entrambi attribuibili al gruppo APT Agrius, affiliato all’Iran. Gli autori del malware hanno condotto un attacco alla supply-chain sfruttando uno sviluppatore di software israeliano per distribuire sia il nuovo wiper denominato Fantasy, sia Sandals, tool di movimento laterale ed esecuzione del wiper. La suite di software israeliana violata viene utilizzata nell’industria dei diamanti. Nel febbraio 2022, Agrius ha esteso l’area di azione colpendo un’azienda israeliana che opera nelle risorse umane, un grossista di diamanti e una società di consulenza informatica. Il gruppo è noto per le sue attività distruttive. Sono state osservate vittime anche in Sudafrica e a Hong Kong.

“L’attacco è durato meno di tre ore e in questo lasso di tempo i clienti ESET erano già protetti con rilevamenti che identificavano Fantasy come wiper e ne bloccavano l’esecuzione. Abbiamo osservato che lo sviluppatore del software ha distribuito aggiornamenti sicuri nel giro di poche ore dall’attacco”, ha spiegato Adam Burgher, Senior Threat Intelligence Analyst di ESET. ESET ha provato a mettersi in contatto con lo sviluppatore del software per informarlo di una potenziale compromissione, ma senza ottenere alcuna risposta.

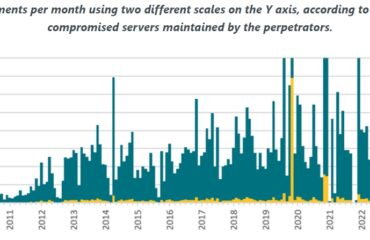

“Il 20 febbraio 2022, Agrius ha distribuito strumenti di raccolta delle credenziali in un’organizzazione dell’industria dei diamanti in Sudafrica, probabilmente in preparazione di questa campagna. Poi, il 12 marzo 2022, Agrius ha lanciato l’attacco di wiping distribuendo Fantasy e Sandals, prima alla vittima in Sudafrica, poi a obiettivi in Israele e infine a un’azienda di Hong Kong”, ha chiarito Burgher.

Fantasy wiper cancella tutti i file presenti sul disco o tutti i file compresi in un elenco di 682 estensioni, tra cui quelle dei nomi dei file per le applicazioni Microsoft 365 come Microsoft Word, Microsoft PowerPoint e Microsoft Excel e per i comuni formati di file video, audio e immagini. Anche se il malware adotta delle misure per rendere più difficile il ripristino e l’analisi forense, sembra che il recupero dell’unità del sistema operativo Windows sia possibile. È stato osservato, infatti, che le vittime sono tornate operative nel giro di poche ore.

Agrius è un gruppo affiliato all’Iran che dal 2020 ha come obiettivo Israele e gli Emirati Arabi Uniti. Il gruppo ha inizialmente distribuito Apostle, un wiper inizialmente camuffato da ransomware, ma in seguito trasformato in ransomware a tutti gli effetti. Agrius sfrutta le vulnerabilità note nelle applicazioni Internet per l’installazione delle webshell, quindi effettua una ricognizione interna prima di spostarsi lateralmente e distribuire payload dannosi.

Dalla sua scoperta nel 2021, Agrius si è concentrato esclusivamente su operazioni distruttive. Fantasy è simile per molti aspetti al precedente wiper di Agrius, Apostle, e non applica alcuna procedura per mascherarsi da ransomware. Ci sono solo poche piccole modifiche tra molte delle funzioni originali di Apostle e l’implementazione di Fantasy.

Per ulteriori informazioni tecniche sul wiper Fantasy di Agrius, consultare il blog Fantasy – a new Agrius wiper deployed through a supply-chain attack su WeLiveSecurity.